Certyfikaty S/MIME Digicert

Chroń swoich pracowników, partnerów i klientów przed atakami phishingowymi, a także zabezpiecz swoje wiadomości przed nieuprawnionym dostępem. Certyfikaty DigiCert S/MIME dodadzą Twój kryptograficzny podpis do każdej wiadomości e-mail, tak aby ich odbiorcy mogli szybko zweryfikować czy pochodzi ona na pewno od Ciebie. Dodatkowo asymetryczna kryptografia pozwoli zaszyfrować zawartość wiadomości takie jak dane osobowe, hasła czy tajemnice handlowe i ochronić je przed nieuprawnionym dostępem.

Certyfikat Klasy 1 wymaga jedynie potwierdzenia praw do domeny i adresu e-mail, może być wydany w ciągu kilku minut. Certyfikaty OV zawierają nazwę firmy i wymagają weryfikacji papierowej, jednak umożliwiają także podpisywanie dokumentów Office (z wykluczeniem Adobe).

| Porównanie certyfikatów Digicert S/MIME | DigiCert Class 1 S/MIME | DigiCert OV S/MIME |

|---|---|---|

| Siła szyfrowania | do 256-bit | do 256-bit |

| Procedura uwierzytelnienia właściciela domeny | Automatyczna Natychmiastowe potwierdzenie praw do domeny przez e-mail | Manualna, rozszerzona Potwierdzenie własności domeny oraz danych zapisanych w certyfikacie (nazwa, adres) |

| Czas wydania certyfikatu | 1 godzina | 1-3 dni robocze |

| Uznany wydawca certyfikatu | ||

| Rozpoznawalność przez przeglądarki | 99%+ | 99%+ |

| Kompatybilność ze starszymi urządzeniami mobilnymi | ||

| Zakres | Tylko adres e-mail | Tylko adres e-mail |

| Gwarancja wystawcy | $1.500.000 | $1.500.000 |

| Twoja inwestycja roczna | 69,00 PLN (84,87 z VAT) Najniższa cena w ostatnich 30 dniach: 69 PLN | 199,00 PLN (244,77 z VAT) Najniższa cena w ostatnich 30 dniach: 199 PLN |

| Inwestycja roczna przy zakupie certyfikatu na 2 lata | 65,55 PLN (80,63 z VAT) | 189,05 PLN (232,53 z VAT) |

| Dodaj do porównania Zamów certyfikat | Dodaj do porównania Zamów certyfikat |

Certyfikat DigiCert Secure Email for Individuals (S/MIME Class 1) — procedura wydania

Certyfikat S/MIME to cyfrowy dokument, który umożliwi Ci zabezpieczenie e-maili. Dzięki niemu możesz:

- Szyfrować wiadomości – tylko odbiorca z odpowiednim kluczem będzie mógł je odczytać.

- Podpisywać e-maile cyfrowo – Twój odbiorca będzie miał pewność, że wiadomość pochodzi od Ciebie i nie została zmieniona.

To rozwiązanie ochroni Twoją korespondencję przed wyciekiem danych i podszywaniem się pod Twoje konto. Zamawiając certyfikat S/MIME sprawisz, że Twoje wiadomości będą w pełni bezpieczne.

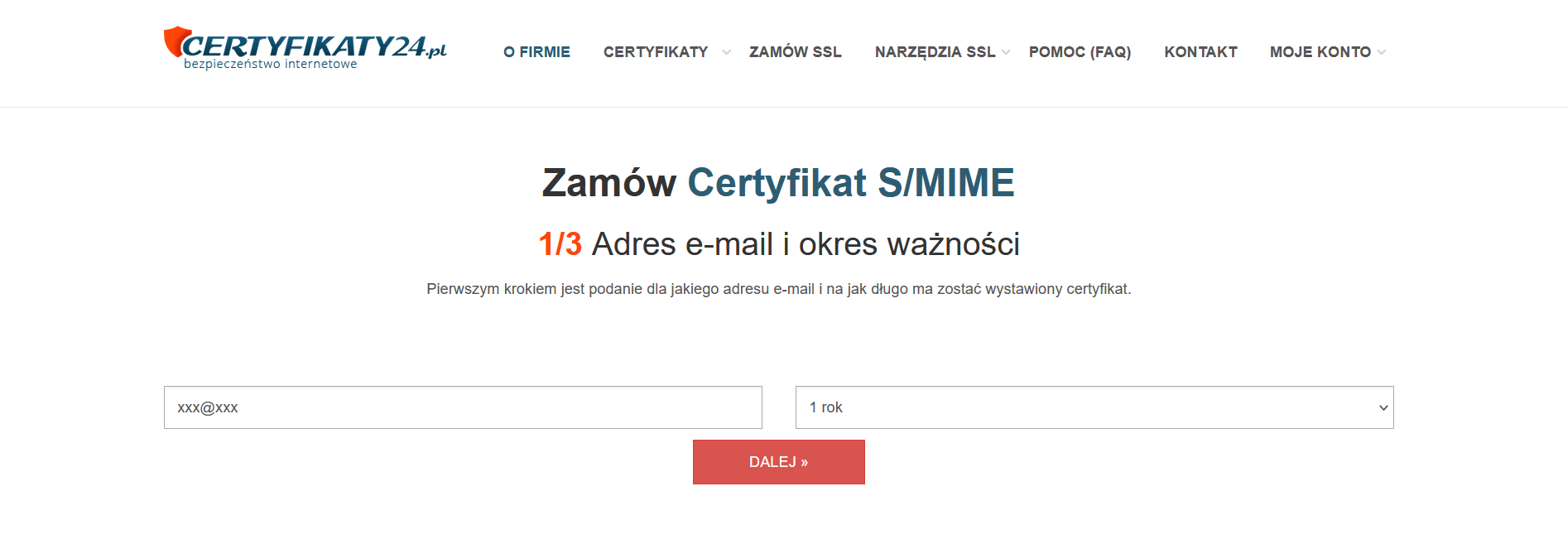

Zamówienie certyfikatu S/MIME

-

W pierwszym kroku podaj nazwę adresu e-mail, dla którego ma zostać wystawiony certyfikat S/MIME.

-

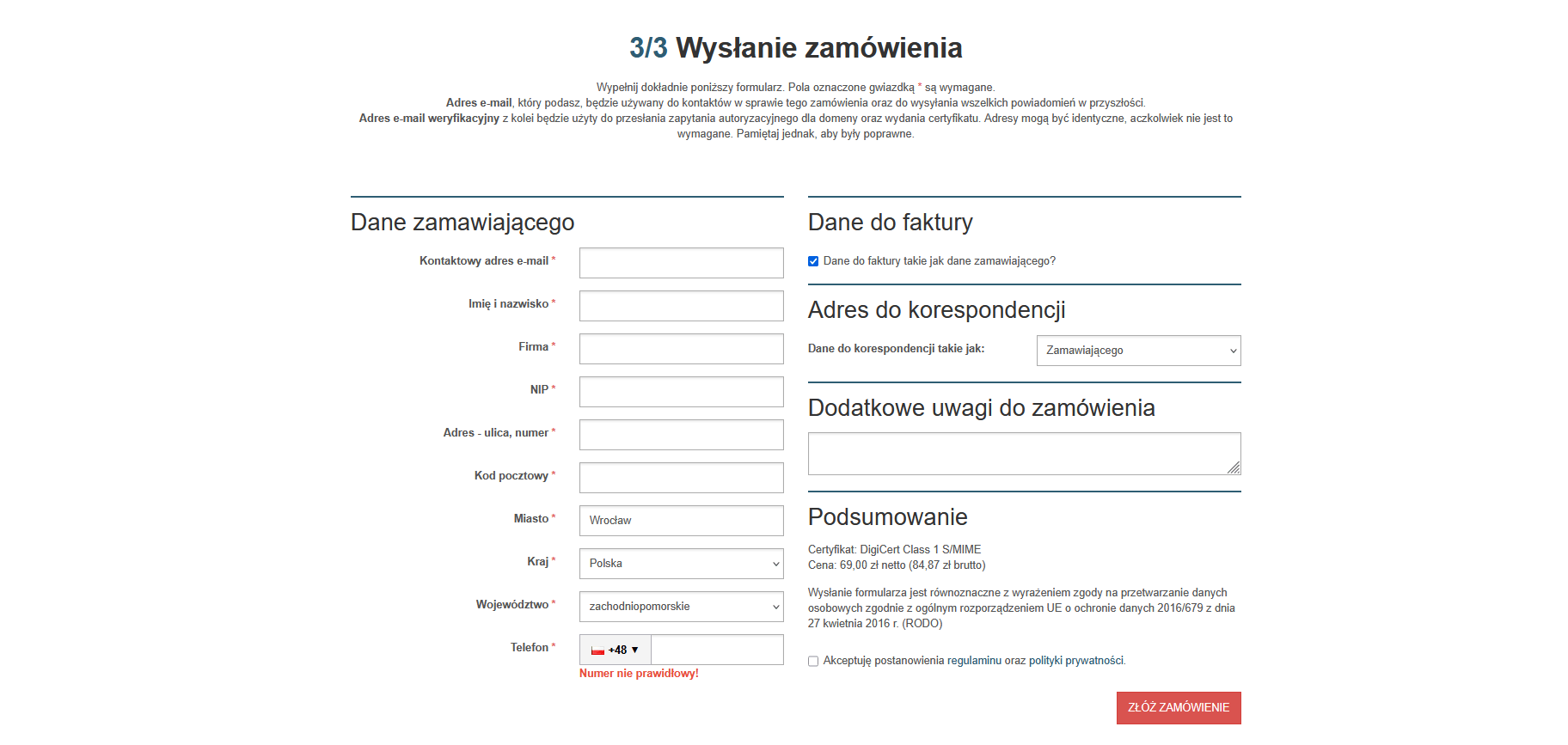

W drugim etapie podaj dane zamawiającego oraz wskaż dane do faktury.

- Dokonaj płatności zgodnie z przesłanymi instrukcjami.

- Po zaksięgowaniu płatności Twoje zamówienie zostanie przekazane do realizacji.

Pierwszy etap procesu wydania certyfikatu S/MIME

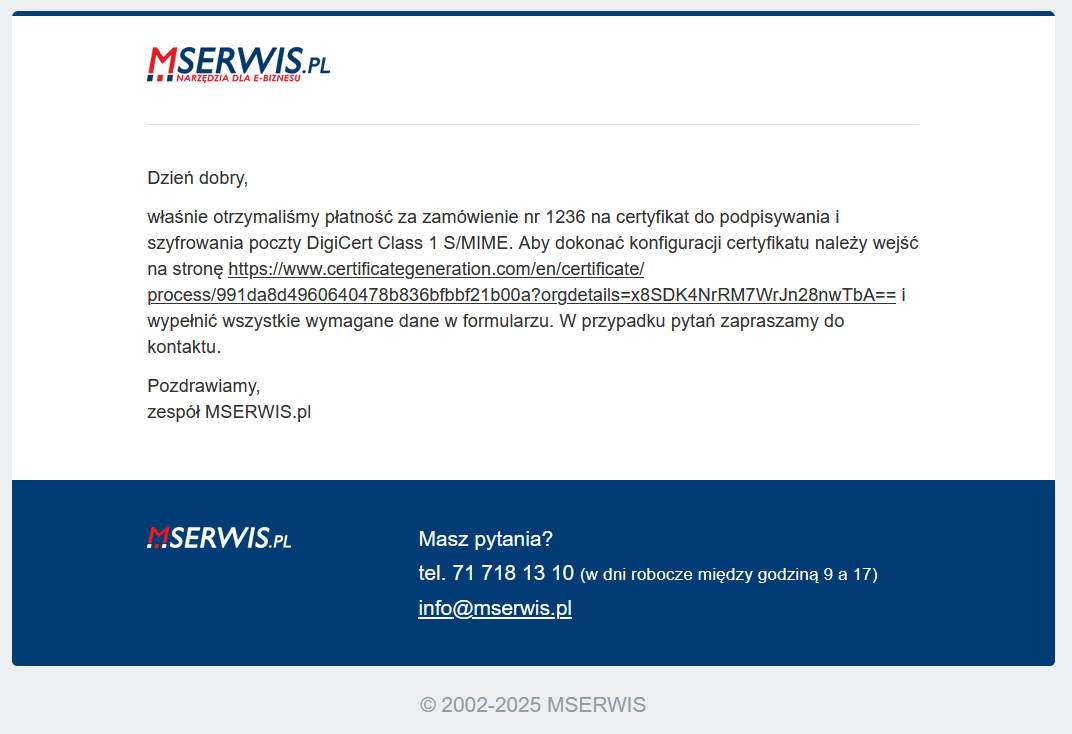

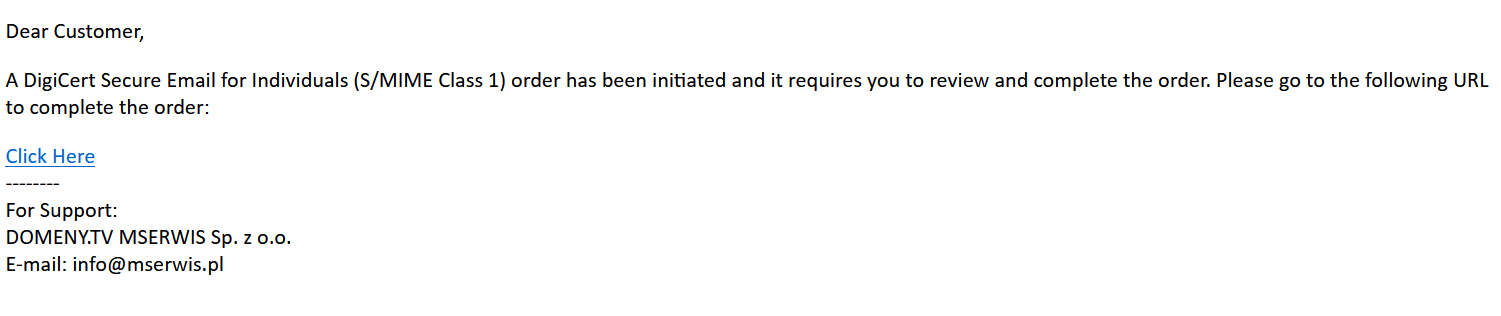

Na adres administratora otrzymasz zaproszenia z mserwis.pl oraz sslreminder.com do rozpoczęcia procedury wydania certyfikatu S/MIME, która rozpocznie się na stronie certificategeneration.com.

Przykładowa wiadomość od info@mserwis.pl:

Przykładowa wiadomość od enrollment@sslreminder.com:

W pierwszym kroku (Certificate to Request) podaj raz jeszcze nazwę adresu e-mail, dla którego ma zostać wystawiony certyfikat S/MIME.

Możesz również wybrać ustawienia zaawansowane (Advanced Configurations). Kliknij View, aby je zobaczyć.

Oto krótkie wyjaśnienie każdej z tych opcji:

-

Include Email Address in Certificate Subject Field (DN)

Decyduje, czy adres e-mail będzie zawarty w polu Subject certyfikatu (Distinguished Name - DN). Jeśli zaznaczysz tę opcję, Twój e-mail będzie publicznie widoczny w certyfikacie. Jeżeli zależy Ci na większej prywatności, możesz pozostawić to pole odznaczone. -

Enable Non-repudiation

Włącza flagę non-repudiation, co oznacza, że podpisy elektroniczne wykonane tym certyfikatem mogą służyć jako dowód prawny, np. do podpisywania dokumentów. Jest to istotne, jeśli certyfikat ma być używany do podpisów, a nie tylko do szyfrowania e-maili. -

Enable Client Authentication

Pozwala na wykorzystanie certyfikatu do uwierzytelniania użytkownika w systemach wymagających logowania za pomocą certyfikatów. Przydatne, jeśli zamierzasz używać certyfikatu do dostępu do wewnętrznych zasobów firmy. -

Manually Submit CSR (Optional)

Opcja przeznaczona dla zaawansowanych użytkowników certyfikatu. Wymagana, jeśli korzystasz z kluczy ECC zamiast standardowych RSA. Jeśli ją zaznaczysz, musisz samodzielnie wygenerować CSR na swoim komputerze i dostarczyć go do DigiCert. Pamiętaj o zapisaniu klucza prywatnego (Private Key), który będzie potrzebny do zainstalowania certyfikatu na Twoim urządzeniu. Wybór tej opcji zmienia ścieżkę pobrania certyfikatu w ostatnim etapie jego wydania. -

Custom Key Size

Umożliwia wybór rozmiaru klucza dla certyfikatu. Standardowe wartości to 2048-bit RSA lub 4096-bit RSA – większy klucz zapewnia lepsze bezpieczeństwo, ale wydłuża czas przetwarzania. W przypadku ECC (Elliptic Curve Cryptography) dostępne są klucze P-256, P-384 itp.

Jeśli nie masz specjalnych wymagań, zazwyczaj możesz zostawić domyślne ustawienia. Jeśli certyfikat ma służyć wyłącznie do szyfrowania i podpisywania e-maili, warto zaznaczyć Non-repudiation, ale Client Authentication nie jest konieczne.

Trzeci krok to potwierdzenie pierwszego etapu, poprzez zaakceptowanie regulaminu DigiCert i potwierdzenia zamówienia opcją Submit Certificate Request.

Otrzymasz potwierdzenie zamówienia wraz z jego numerem w Digicert (Order ID).

Drugi etap procesu — walidacja domeny i samego zamawiającego

1. W przypadku certyfikatu Secure Email for Individuals (S/MIME Class 1) (walidacja DV) DigiCert może również poprosić Cię o potwierdzenie adresu mailowego użytkownika certyfikatu.

Uwaga: Link do potwierdzenia adresu e-mail będzie ważny tylko przez 24 godziny.

Jeżeli link wygaśnie, to skontaktuj się ze wsparciem DigiCert poprzez formularz https://www.digicert.com/contact-us podając Account ID, Order number oraz resztę danych z zamówienia.

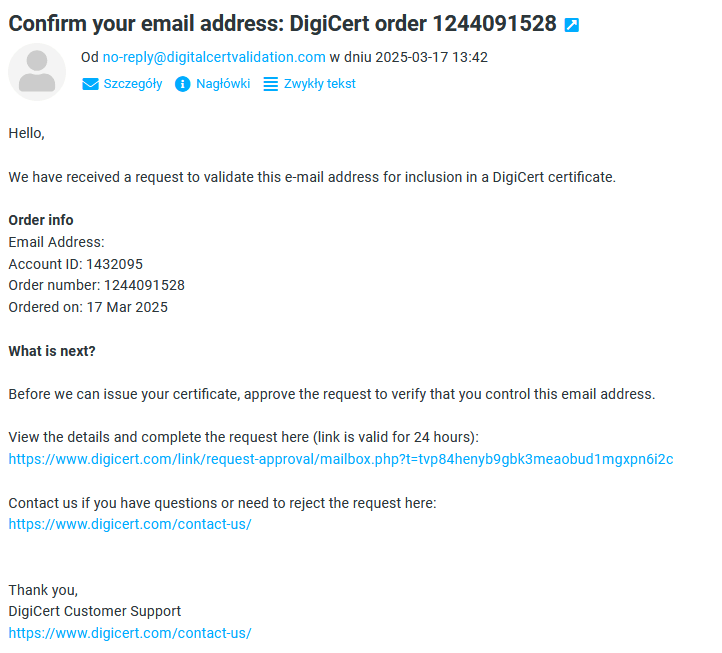

Przykładowa wiadomość weryfikacyjna wysyłana z adresu no-reply@digitalcertvalidation.com.

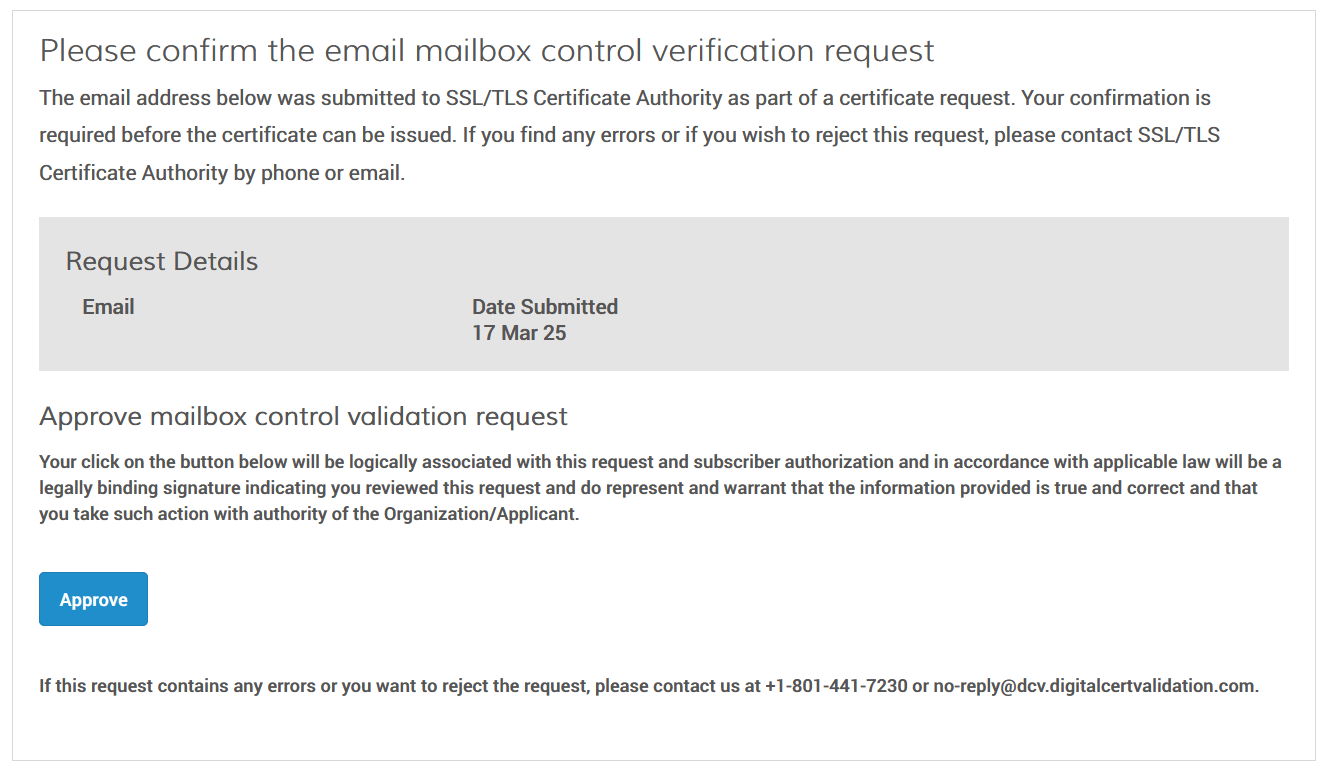

2. Po kliknięciu linku potwierdź adres e-mail opcją Approve.

3. W przypadku DigiCert OV S/MIME (procedura OV) będziesz musiał przejść rozszerzoną procedurę walidacji firmy.

W skrócie: jako administrator zostaniesz poproszony o przesłanie dokumentów rejestrowych firmy, następnie DigiCert przeprowadzi weryfikację w ogólnodostępnych bazach danych, a na końcu zaprosi Cię do przeprowadzenia rozmowy telefonicznej.

Dokładny przebieg i forma procesu walidacji jest uzależniona od wystawcy certyfikatu.

Trzeci etap procesu – odebranie certyfikatu S/MIME

Metoda odbioru certyfikatu S/MIME zależy od pierwotnej metody generowania z etapu pierwszego.

Metoda pierwsza – generowanie w przeglądarce

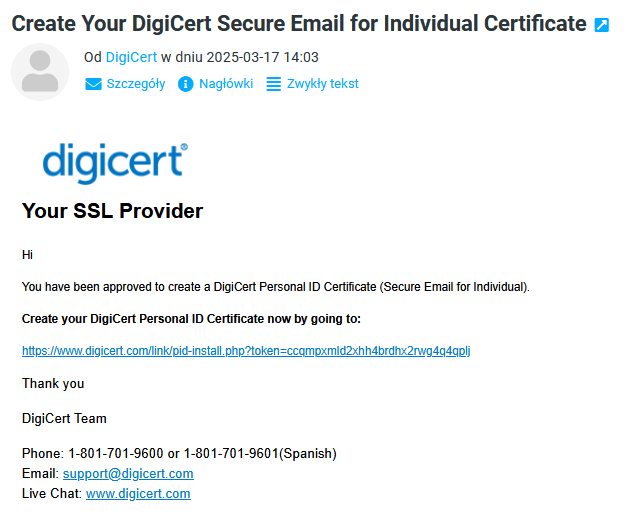

W przypadku metody generowania w przeglądarce otrzymasz „link do odbioru” za pośrednictwem e-maila od DigiCert (admin@digicert.com).

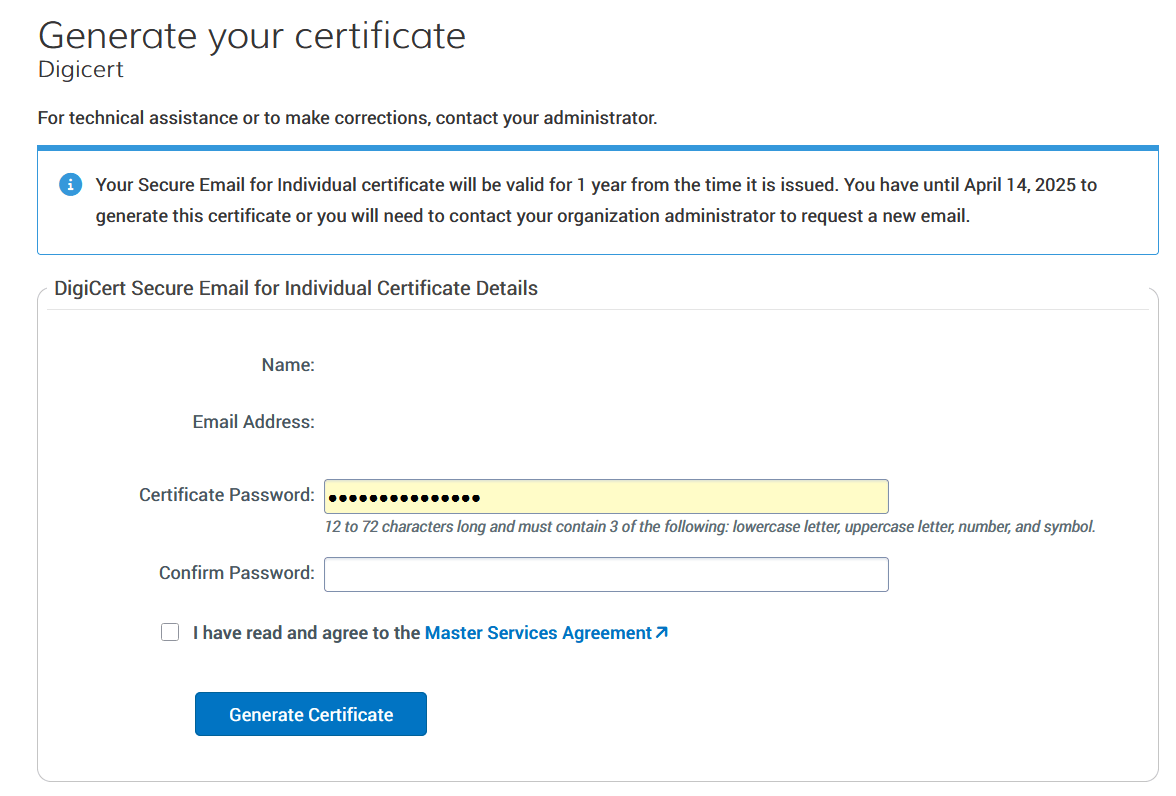

Na stronie Generate your certificate wykonaj następujące kroki:

- Utwórz nowe hasło dla certyfikatu.

Uwaga: Będziesz potrzebować tego hasła, aby zainstalować certyfikat na swoim urządzeniu.

- Zaznacz pole Master Services Agreement, które oznacza, że akceptujesz warunki umowy dotyczącej korzystania z usług dostawcy certyfikatów.

- Kliknij Generate Certificate.

- Zapisz swój certyfikat w formacie P12, gdy pojawi się odpowiedni komunikat.

Format P12 (znany również jako PKCS#12) to standardowy format pliku używany do przechowywania certyfikatów cyfrowych wraz z ich kluczami prywatnymi. Plik w formacie P12 jest zabezpieczony hasłem, co chroni klucz prywatny przed nieautoryzowanym dostępem.

Zapisanie certyfikatu w tym formacie umożliwia łatwe przenoszenie go między urządzeniami oraz integrację z programami obsługującymi certyfikaty, np. klientami poczty elektronicznej. Jest to kluczowy krok, aby móc później używać certyfikatu S/MIME w praktyce, np. do szyfrowania i podpisywania wiadomości.

Zainstaluj plik certyfikatu P12 na swoim urządzeniu, używając odpowiedniej metody:

- Windows: kliknij prawym przyciskiem myszy plik P12 i wybierz „Zainstaluj PFX”, aby uruchomić Kreatora Importu Certyfikatów.

- MacOS: zaimportuj plik P12 do Dostępu do pęku kluczy (Keychain Access). W tym celu: Otwórz aplikację „Dostęp do pęku kluczy” (Keychain Access) i wybierz „Plik” > „Importuj elementy.” Wskaż plik P12, wprowadź hasło, jeśli jest wymagane, i kliknij „Dodaj,” aby zaimportować certyfikat.

Metoda druga – Własny CSR

W przypadku wybrania CSR możesz nie otrzymać powiadomienia, że twój certyfikat jest gotowy do odbioru. Zamiast tego będziesz miał możliwość pobrać pliki certyfikatu z panelu zamówień na stronie DigiCert.

Zanim będziesz mógł go zainstalować musisz ręcznie przekonwertować swój certyfikat do formatu P12. Do tego będzie Ci potrzebny plik z kluczem prywatnym certyfikatu.

Aby przekonwertować certyfikat do formatu P12, możesz skorzystać z narzędzia OpenSSL. W tym celu użyj polecenia:

openssl pkcs12 -export -out certyfikat.p12 -inkey klucz-prywatny.key -in certyfikat.crt

Zamień klucz-prywatny.key na ścieżkę do pliku z Twoim kluczem prywatnym, a certyfikat.crt na ścieżkę do pliku certyfikatu. Po uruchomieniu polecenia zostaniesz poproszony o ustawienie hasła chroniącego plik P12. Gdy proces zostanie zakończony, możesz zaimportować gotowy plik do systemu lub programu pocztowego, aby używać certyfikatu S/MIME.

Jeśli korzystasz z systemu Windows i nie masz zainstalowanego OpenSSL, pobierz go z slproweb.com, zainstaluj, a następnie dodaj ścieżkę do folderu instalacyjnego (np. C:\Program Files\OpenSSL-Win64\bin) do zmiennej systemowej PATH. Aby to zrobić, otwórz „Zaawansowane ustawienia systemu,” w sekcji „Zmienne środowiskowe” edytuj zmienną Path i dodaj nową ścieżkę, zatwierdzając zmiany przyciskiem „OK.” Po tej konfiguracji otwórz “Wiersz polecenia” i wpisz polecenie opisane wyżej, aby rozpocząć konwersję. Na macOS i Linux OpenSSL jest zazwyczaj zainstalowany domyślnie – wystarczy, że otworzysz Terminal i użyjesz odpowiedniego polecenia, aby w kilka chwil przygotować plik P12 do importu.

Czwarty etap procesu - procedura importu certyfikatu w systemie operacyjnym Windows

Kliknij prawym przyciskiem myszy plik P12 i wybierz „Zainstaluj PFX”, aby uruchomić Kreatora Importu Certyfikatów.

-

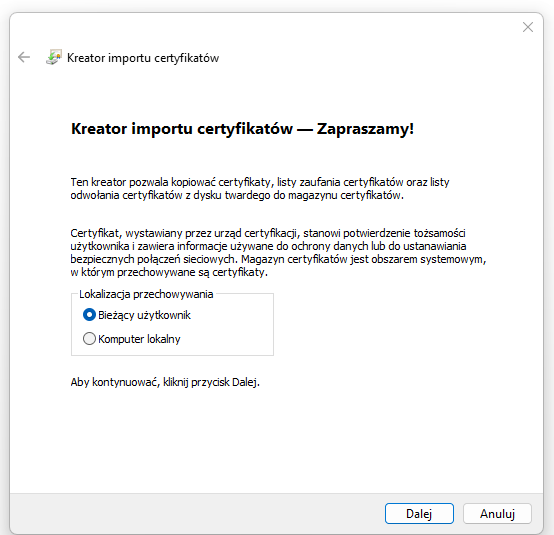

W pierwszym kroku wybierz lokalizację przechowywania certyfikatu:

- Bieżący użytkownik systemu – w tej opcji tylko Ty będziesz mógł skorzystać z certyfikatu.

- Komputer lokalny – w tej opcji z certyfikatu będą mogli skorzystać wszyscy użytkownicy komputera.

-

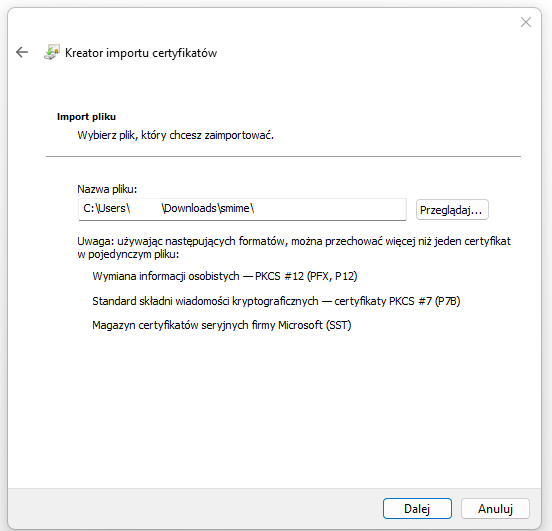

W drugim kroku wybierz plik, który chcesz zaimportować.

-

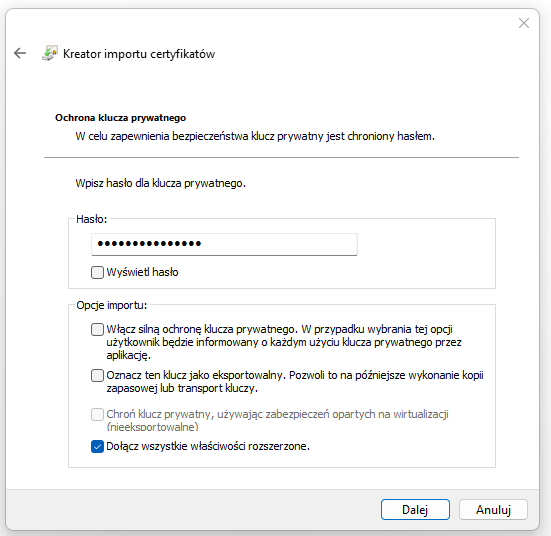

W trzecim krokuwpisz hasło klucza prywatnego , które zostało podane na stronie

Generate your certificate.

Oto krótkie wyjaśnienie każdej z tych Opcji importu:

-

Włącz silną ochronę klucza prywatnego

- Jeśli zaznaczysz tę opcję, Windows będzie wymagał potwierdzenia (np. poprzez komunikat systemowy) za każdym razem, gdy klucz prywatny zostanie użyty przez aplikację.

- Jest to dodatkowa warstwa bezpieczeństwa, ale może być uciążliwa, jeśli często korzystasz z certyfikatu.

- Zalecane dla kluczy używanych do podpisywania lub uwierzytelniania.

-

Oznacz ten klucz jako eksportowalny

- Umożliwia późniejszy eksport klucza prywatnego, co pozwala np. na wykonanie kopii zapasowej lub przeniesienie certyfikatu na inne urządzenie.

- Zalecane, jeśli chcesz mieć możliwość ponownego użycia certyfikatu na innym komputerze.

-

Chroń klucz prywatny, używając zabezpieczeń opartych na wirtualizacji

(nieeksportowalne)

Ta opcja jest wyszarzona, co oznacza, że nie jest dostępna w tym przypadku. -

Dołącz wszystkie właściwości rozszerzone (zaznaczone domyślnie)

- Pozwala na importowanie wszystkich rozszerzonych właściwości certyfikatu, np. łańcucha certyfikatów (Intermediate i Root CA).

- Zalecane, aby zachować pełną funkcjonalność certyfikatu.

Co zalecamy zaznaczyć?

- Jeśli chcesz zwiększyć bezpieczeństwo: wybierz „Włącz silną ochronę klucza prywatnego”.

- Jeśli chcesz mieć możliwość ponownego eksportu certyfikatu: zaznacz „Oznacz ten klucz jako eksportowalny”.

- Zalecane: pozostaw „Dołącz wszystkie właściwości rozszerzone” zaznaczone.

Wybór zależy od tego, czy chcesz mieć większą kontrolę nad użyciem certyfikatu (silna ochrona) oraz czy planujesz jego przyszły eksport (eksportowalność).

-

Włącz silną ochronę klucza prywatnego

-

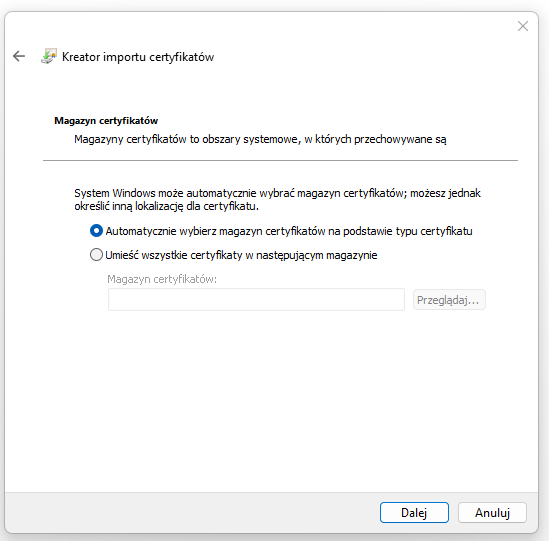

W czwartym kroku wybierz magazyn certyfikatów , czyli miejsce, w którym certyfikat zostanie zapisany.

Oto krótkie wyjaśnienie dostępnych opcji:

-

Automatycznie wybierz magazyn certyfikatów na podstawie typu certyfikatu (domyślna

opcja)

- System Windows sam zdecyduje, gdzie umieścić certyfikat na podstawie jego przeznaczenia.

- Zalecane dla większości użytkowników, ponieważ Windows prawidłowo przypisze certyfikat do właściwego magazynu.

-

Umieść wszystkie certyfikaty w następującym magazynie

- Pozwala ręcznie wskazać magazyn certyfikatów (np. „Osobisty”, „Zaufane główne urzędy certyfikacji” itp.).

- Jeśli masz konkretne wymagania dotyczące przechowywania, możesz kliknąć „Przeglądaj...” i wybrać odpowiedni magazyn.

Jaki magazyn wybrać dla certyfikatu S/MIME?

- Jeśli certyfikat jest używany do podpisywania i szyfrowania e-maili, powinien trafić do magazynu Osobisty (Personal).

- Jeśli certyfikat ma być używany do uwierzytelniania w systemach, czasem może być wymagane zapisanie go w Zaufane główne urzędy certyfikacji.

Nasza rekomendacja:

Jeśli nie masz szczególnych wymagań, pozostaw domyślną opcję „Automatycznie wybierz magazyn certyfikatów na podstawie typu certyfikatu” i kliknij Dalej. Windows powinien sam umieścić certyfikat w odpowiednim miejscu. -

Automatycznie wybierz magazyn certyfikatów na podstawie typu certyfikatu (domyślna

opcja)

-

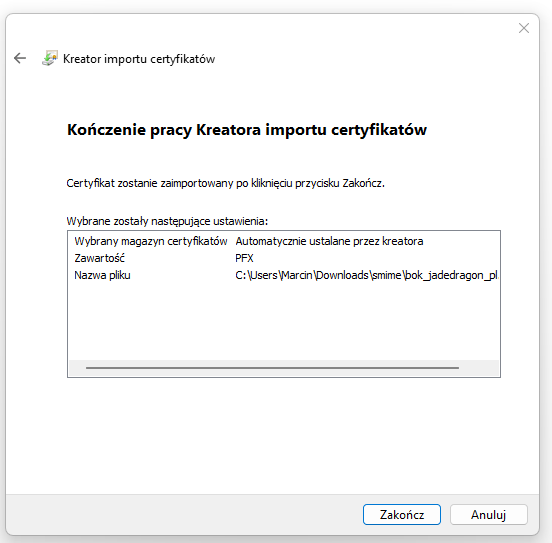

Ostatnim krokiem jest potwierdzenie [opcja Zakończ] pracy Kreatora importu plików.

-

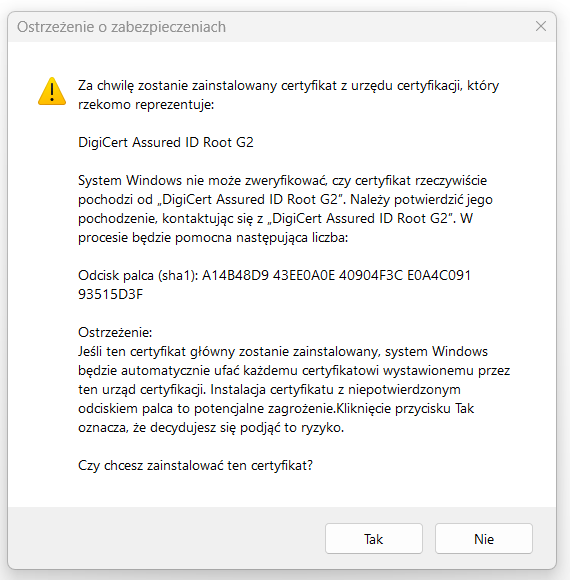

Po zakończeniu procesu system Windows powinien wyświetlić Ostrzeżenie o zabezpieczeniach.

- Potwierdź instalację certyfikatu [opcja Tak] w systemie operacyjnym Windows.

-

Zalecamy, abyś upewnił się, że certyfikat jest poprawnie zainstalowany.

- Otwórz Menedżer certyfikatów Windows: wciśnij Win + R, wpisz certmgr.msc i naciśnij Enter.

- Przejdź do: Osobisty → Certyfikaty.

- Znajdź swój certyfikat (powinien zawierać Twój adres e-mail).

- Jeśli tam jest, wszystko jest w porządku.

Instalacja certyfikatu w systemie operacyjnym nie wystarczy, aby był on aktywny w Twoim programie pocztowym. Należy go również dodać do programu pocztowego, np. Mozilla Thunderbird.

Piąty etap procesu – procedura dodania certyfikatu S/MIME do Thunderbirda

-

Otwórz Thunderbird i przejdź do ustawień konta:

- Kliknij ☰ (Menu) → Ustawienia kont.

- Wybierz swoje konto e-mail.

-

Przejdź do sekcji „Szyfrowanie i podpis cyfrowy”:

- W lewym menu wybierz Szyfrowanie end-to-end.

- Kliknij Certyfikaty S/MIME.

-

Wybierz certyfikat do podpisu i szyfrowania:

- Kliknij Wybierz obok „Certyfikat podpisu”.

- Powinieneś zobaczyć swój certyfikat na liście (powiązany z Twoim adresem e-mail).

- Wybierz go i zatwierdź.

-

Powtórz dla certyfikatu szyfrowania:

- Kliknij Wybierz obok „Certyfikat szyfrowania”.

- Wybierz ten sam certyfikat.

- Zapisz zmiany i zamknij okno ustawień.

Od teraz Thunderbird będzie używał S/MIME do podpisywania i szyfrowania Twoich e-maili!